Konfigurera SCIM-integration

Den här guiden guidar dig genom konfigurationen av SCIM-integrationen (System for Cross-domain Identity Management) mellan din identitetsleverantör och Cosafe.

Den här artikeln behandlar SCIM-integrering med Entra-ID:t (Azure AD) som identitetsleverantör. För att konfigurera Cosafe SCIM med andra identitetsleverantörer, vänligen kontakta supporten.

Förutsättningar

Innan du påbörjar SCIM-installationen, se till att du har:

- Administrativ åtkomst till din identitetsleverantör

- Administrativ åtkomst till ditt Cosafe-konto

- API-inloggningsuppgifter tillhandahållna av Cosafe-supporten

Steg 1: Kontakta Cosafe-supporten

- Begär SCIM-aktivering: Skicka e-post till support@cosafe.com för att begära aktivering av SCIM-integration

- Ta emot anslutningsdata: Cosafe-supporten kommer att förse dig med SCIM-URL:en

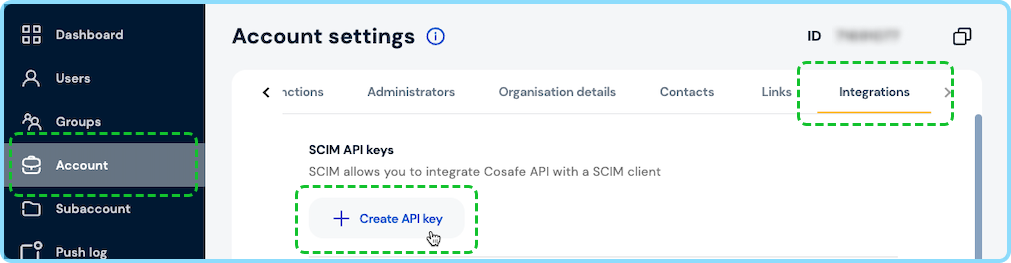

Steg 2: Skapa API-nyckel för SCIM-integration

- Åtkomst till din Cosafe-administratörspanel

- Navigera till Konto -> Fliken Integrationer

- Skapa SCIM API-nyckel

- Kopiera nyckeln

Se till att kopiera API-nyckeln eftersom du inte kommer att kunna se den igen.

Steg 3: Konfigurera grupper i Cosafe

Innan du aktiverar SCIM-synkronisering, konfigurera grupper i Cosafe:

- Åtkomst till din Cosafe-administratörspanel

- Navigera till Grupphantering

- Skapa grupper där SCIM-användare ska tilldelas. Placera dessa grupper i lämpliga underkonton. Om en grupp redan finns kan du använda en befintlig grupp för associationen.

- Endast Entra — Konfigurera externt ID: För varje grupp i Cosafe-administratörspanelen, ställ in fältet Grupp-ID så att det matchar grupp-ID:t från din identitetsleverantör (objectId i Entra).

Steg 4: Konfiguration av identitetsleverantör

Konfigurera din identitetsleverantör för att använda Cosafe SCIM-bas-URL:en. De exakta stegen varierar beroende på leverantör:

För Entra-ID:

- Navigera till Företagsapplikationer i Entra ID

- Skapa en ny eller välj din befintliga Cosafe-applikation. För nya applikationer:

- 2.1. "Ny ansökan" -> "Skapa din egen ansökan" (överst till vänster)

- 2.2. "Namn på din app" — valfritt namn, till exempel

Cosafe SCIM. Det är att föredra att du kan urskilja det senare. - 2.3. Välj "Inte galleri"

- Navigera till "Provisionering" (vänster sida), "Skapa ny konfiguration" (överst)

- Ange SCIM-bas-URL:en från Steg 1 och API-nyckeln från Steg 2

Obs: Du behöver inte lägga till "Bearer"-delen i API-nyckeln; klistra in den direkt i indatafältet enligt anvisningarna.

- Tryck på "Testa anslutning"

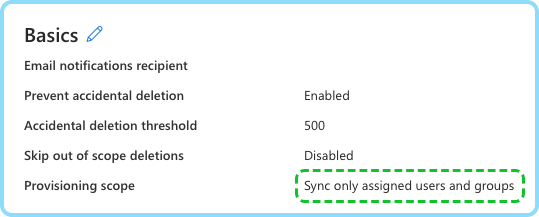

- Se till att provisioneringsområdet är "Synkronisera endast tilldelade användare och grupper" (Bör vara inställt som standard)

Steg 5: Konfiguration av attributmappning

Entra

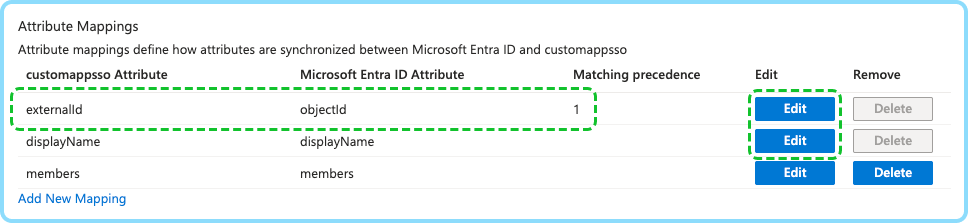

Gruppattributmappning:

| Cosafe SCIM-attribut | Identitetsleverantörsattribut | Nödvändig | Matchande prioritet | Beskrivning |

|---|---|---|---|---|

externtID | objekt-ID | Ja | 1 | ID:t som användes för att skapa grupper i Cosafe |

visningsnamn | displaynamn | Inga | Gruppnamnet | |

medlemmar | medlemmar | Ja | Medlemskap i användargrupper |

externalId måste vara ett matchande attribut. Som standard är matchningsattributet inställt på displayName med matchningsprioritet 1.

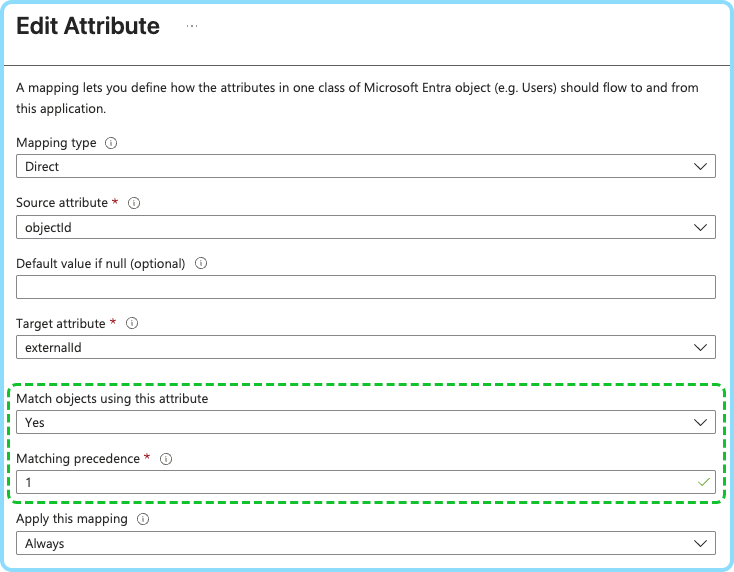

För att Entra ska tillåta dig att ersätta displayName som ett matchande attribut med externalId:

- Ändra prioriteten för

displayNametill 2 - Redigera attributet

externalIdvia knappen "redigera" (se skärmdump), ange"Matcha objekt med detta attribut": "Ja","Matchningsprioritet": 1 - Gå tillbaka till

displayNameoch ange"Match objects using this attribute": "No"för att ta bort matchningsprioriteten från detta attribut. Spara

- Om du vill ta bort

displayNameföljer du stegen i videon nedan, under "Valfritt: Ta bort DisplayName".

Valfritt: Ta bort visningsnamn

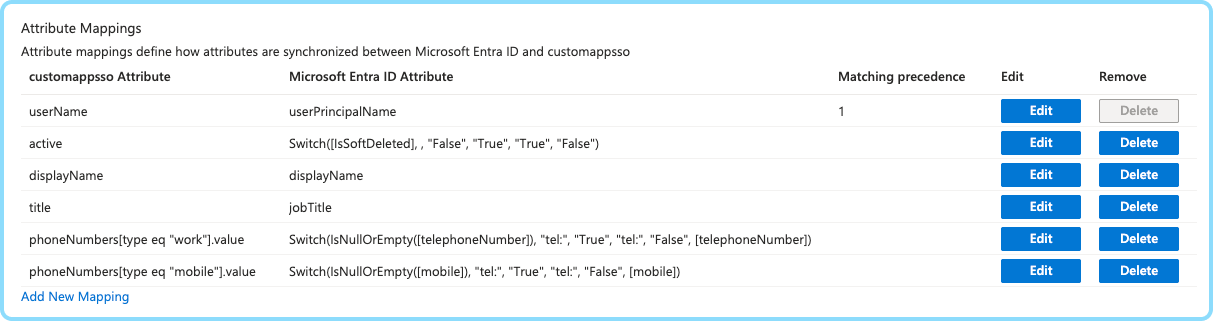

Mappning av användarattribut:

| Cosafe SCIM-attribut | Identitetsleverantörsattribut | Nödvändig | Matchande prioritet | Beskrivning |

|---|---|---|---|---|

användarnamn | användarhuvudnamn | Ja | 1 | Unikt användarnamn. Måste vara e-postadress |

aktiv | Switch([IsSoftDeleted], , "False", "True", "True", "False") | Ja | Anger om användaren är aktiverad | |

displaynamn | displayName eller name | Ja | Användarens fullständiga namn | |

titel | jobbtitel | Inga | Användarens jobbtitel | |

telefonnummer[typ ekvation "arbete"].värde | Switch(IsNullOrEmpty([telefonnummer]), "tel:", "Sant", "tel:", "Falskt", [telefonnummer]) | Inga | Primärt telefonnummer | |

telefonnummer[typ eq "mobil"].värde | Switch(IsNullOrEmpty([mobil]), "tel:", "Sant", "tel:", "Falskt", [mobil]) | Inga | Sekundärt telefonnummer |

- Användarnamnet måste vara en e-postadress

- Användarnamnet (e-postadressen) måste vara unikt på hela Cosafe-plattformen

- Användarnamnet (e-postadressen) ska matcha den e-postadress du vill att dina synkroniserade användare ska ha i cosafe. Om det inte matchar

userPrincipalNamedu har i entra kan du mappa det till Entra-egenskapenemail - Du måste ta bort raden

emails[type eq "work"].value - Telefonnummer måste vara i internationellt format (t.ex. +46701234567)

- Om

activesätts till false kommer användardeprovisionering att utlösas. Mer information om användaravregistrering: Användaravregistrering

Ytterligare information för att konfigurera attributmappning i Entra: Entra Anpassa applikationsattribut

Steg 6: Tilldela grupper till integrationen

Entra

Navigera till "Provisionering" -> "Användare och grupper"

- Tryck på "Lägg till användare/grupp"

- Välj de grupper du vill tilldela. Obs: kan välja flera samtidigt

- Tryck på "Tilldela"

Om användaren är medlem i gruppen i AD, som är tilldelad scim-integrationen, kommer den användaren också att anses vara tilldelad scim-integrationen.

Steg 7: Starta provisionering

Nu kan du börja provisionera!

Stödda SCIM-operationer

Cosafe implementerar en delmängd av SCIM 2.0-standarden och stöder följande operationer:

Användaråtgärder

- ✅ Lista användare (

GET /Användare) - ✅ Hitta användare (

GET /Användare?filter=användarnamn eq "användare@example.com") - ✅ Läs användare (

GET /Användare/{id}) - ✅ Skapa användare (

POST /Användare) - ✅ Uppdatera användare (

PUT /Användare/{id}) - ✅ Patchanvändare (

PATCH /Användare/{id}) - ✅ Ta bort användare (

DELETE /Användare/{id}, mer information om användaravregistrering: Användaravregistrering)

Koncernens verksamhet

- ✅ Lista grupper (

GET /Grupper) - ✅ Hitta grupp (

GET /Groups?filter=externalId eq "xxxxxxxx-xxxx-Mxxx-Nxxx-xxxxxxxxxxxx") - ✅ Läs grupp (

GET /Grupper/{id}) - ❌ Skapa (grupper skapas inom Cosafe)

- ✅ Uppdatera grupp (

PUT /Grupper/{id}) - ✅ Patchgrupp (

PATCH /Grupper/{id}) - ✅ Radera grupp (

RADERA /Grupper/{id})

Attribut som stöds

Användare:

användarnamn(obligatoriskt, kan uppdateras)displayName(obligatoriskt, kan uppdateras)telefonnummer(valfritt, kan uppdateras)titel(valfritt, kan uppdateras)id(tilldelad av Cosafe, kan inte uppdateras)externalId(valfritt, kan uppdateras)e-postadresser(tilldelad av Cosafe, kommer alltid att vara lika medanvändarnamn)aktiv(obligatorisk)

Grupper:

id(tilldelad av Cosafe, kan inte uppdateras)externalId(obligatoriskt, kan uppdateras)displayName(obligatoriskt, kan uppdateras)medlemmar(obligatoriskt, kan uppdateras)

Flöde för användaravregistrering

Användaren avregistreras när Cosafe SCIM kommer att ta emot:

TA BORT /Användare/{id}PUT /Användare/{id}medaktiv: falskPATCH /Användare/{id}medaktiv: falsk

Alla dessa tre varianter kommer att utlösa användaravregistrering och användaren kommer att raderas. Användarsessionerna blir ogiltiga och de kommer inte längre att ha åtkomst till Cosafes mobil- eller webbapplikation. Senare kan användaren återskapas automatiskt.

När utlöses avregistreringen?

- När användaren tas bort från din katalog skickar identitetsleverantören en SCIM-begäran via PATCH eller PUT för att ställa in användaren som

aktiv: falsk. - När användaren tas bort permanent från din katalog skickar identitetsleverantören en SCIM-begäran via DELETE. Men för att kunna permanent radera en användare måste identitetsleverantörer vanligtvis först göra en mjuk radering; vilket utlöser det första fallet.

- När en användare inte längre har en direkt eller indirekt SCIM-integrationstilldelning (genom medlemskap i en tilldelad grupp; se Tilldela grupper), kommer användaren att tas bort.

Om leverantören är Entra kan du flytta användaren mellan grupper inom synkroniseringsintervallet utan att utlösa avprovisionering.

Felsökning

Vanliga problem

Användare synkroniserar inte:

- Verifiera att API-nyckeln är korrekt och aktiv

- Verifiera att SCIM-bas-URL-formatet är som anges i Steg 1: Kontakta Cosafe-support

- Verifiera att nödvändiga användare är medlemmar i tilldelade grupper i din identitetsleverantör

- Bekräfta konfigurationen för användarmappning

- Granska provisioneringsloggar i din identitetsleverantör

Gruppuppgifter fungerar inte:

- Verifiera att grupp-ID:n finns i Cosafe

- Verifiera att grupper är tilldelade integrationen i dina integrationsinställningar för identitetsleverantören

- Bekräfta konfigurationen för gruppmappning

- Granska provisioneringsloggar i din identitetsleverantör

Synkroniseringsfördröjningar:

- Initiala SCIM-installationsåtgärder behandlas vanligtvis inom 3–5 minuter

- Synkroniseringshastigheten för SCIM-åtgärder beror på din identitetsleverantör. Se Hur snabbt ändringar synkroniseras

- Stora användarbatcher kan ta längre tid

Få stöd

Om du stöter på problem med SCIM-integrationen:

- Samla in loggar och tidsstämplar för felprovisionering

- Notera vilka operationer som misslyckas

- Kontakta support@cosafe.com med detaljerad information

För ytterligare frågor om SCIM-integration, vänligen kontakta vårt supportteam på support@cosafe.com.